Jakarta (PARADE.ID)- Peneliti Kaspersky menyebut kelompok yang menyediakan layanan peretasan, menargetkan organisasi di sektor keuangan sejak 2012.

Dikutip dari security week kelompok APT yang diberi nama DeathStalker menargetkan organisasi di seluruh dunia, terutama entitas keuangan. Kelompok ini memiliki keunggulan karena cepat beradaptasi untuk memastikan keberhasilan serangan, dan memperbarui perangkat lunak mereka dengan cepat.

Peneliti Kaspersky melacak kelompok ini sejak 2018 lalu dan mengkaitkan aktifitas mereka dengan keluarga malware Powersing, Evilnum, dan Janicab. Ditemukan pula kelompok ini mungkin telah aktif setidaknya sejak 2012, dan terus mengembangkan perangkatnya.

Dalam serangan terbaru, kelompok ini melibatkan implan berbasis PowerShell yang disebut Powersing, email spear-phishing yang membawa arsip dengan file LNK berbahaya di dalamnya digunakan sebagai vektor awal. File pintasan dirancang untuk meluncurkan urutan yang pada akhirnya menghasilkan kode arbitrer yang dieksekusi di perangkat korban.

Implan Powersing dirancang untuk menangkap tangkapan layar perangkat korban secara berkala dan mengirimkannya ke server perintah dan kontrol (C&C), untuk mengeksekusi skrip PowerShell sewenang-wenang yang diterima dari C&C. Hal ini memberikan akses tersembunyi ke jaringan korban, implan memungkinkan penyerang memasang alat tambahan.

Kaspersky mengatakan DeathStalker, menggunakan layanan publik seperti Google+, Imgur, Reddit, ShockChan, Tumblr, Twitter, YouTube, dan WordPress, sebagai dead drop resolver untuk menyimpan data melalui komentar, deskripsi, posting publik, profil pengguna, dan sejenisnya.

Powersing menghubungkan ke dead drop resolver dan mengambil informasi yang disimpan dan akhirnya diubah menjadi alamat IP yang digunakan malware untuk terhubung ke server C&C yang sebenarnya. Dengan mengikuti pesan pada resolver dead drop, para peneliti menyimpulkan bahwa malware telah digunakan setidaknya sejak Agustus 2017.

“Mengandalkan layanan publik terkenal memungkinkan penjahat dunia maya menggabungkan komunikasi pintu belakang awal menjadi lalu lintas jaringan yang sah, karena platform ini umumnya tidak dapat dimasukkan ke daftar hitam di tingkat perusahaan, dan menghapus konten dari mereka bisa menjadi proses yang sulit dan panjang,” ungkap Kaspersky.

Para peneliti keamanan juga mengidentifikasi hubungan antara Powersing dan keluarga malware Janicab, dengan sampel tertuanya berasal dari tahun 2012. Dimana, tahapan infeksi awal sama untuk kedua keluarga malware. Janicab menggunakan YouTube sebagai titik serangan dan mengemas fitur-fitur yang ditemukan di Powersing yang menggunakan lalu lintas jaringan yang mirip dengan keluarga malware yang lebih baru.

Sedangkan Evilnum menggunakan rantai infeksi berbasis LNK dan mengambil informasi C&C dari dead drop resolver dengan menggunakan GitHub, serta untuk menangkap tangkapan layar yang dikirim ke C&C. Meskipun Evilnum memiliki kemampuan lebih dari Powersing dan untuk fokus dalam mengumpulkan data intelijen bisnis dari para korbannya yang berasal dari sektor fintech.

Kaspersky juga mengidentifikasi serangkaian kode yang tumpang tindih antara sampel Evilnum dan Janicab. Keduanya menunjukkan bahwa tiga keluarga malware terkait. Para peretas memanfaatkan pandemi COVID-19 dalam serangan baru-baru ini untuk mengirimkan Janicab dan Powersing.

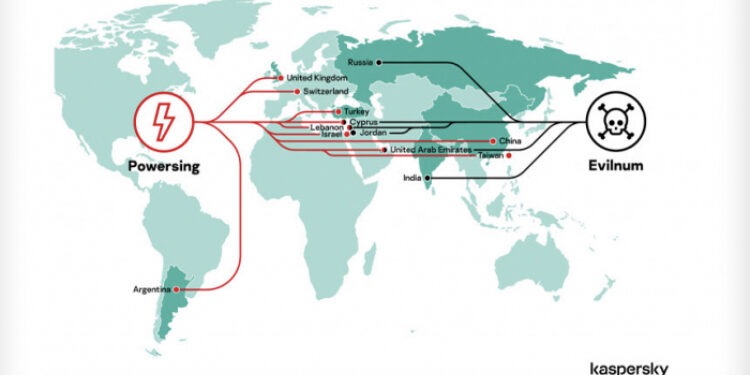

Korban DeathStalker sebagian besar berasal dari sektor keuangan dan mereka termasuk perusahaan teknologi keuangan, kantor hukum, firma konsultasi kekayaan, dan banyak lagi. Pelaku ancaman juga diamati menargetkan entitas diplomatik. Organisasi korban berupa bisnis kecil hingga menengah, berlokasi di Argentina, Cina, Siprus, India, Israel, Lebanon, Swiss, Rusia, Taiwan, Turki, Inggris Raya, dan Uni Emirat Arab. Korban dipilih berdasarkan nilai atau berdasarkan permintaan pelanggan.

(Cyberthreat/PARADE.ID)